Single Sign-On: como integrar e proteger acessos no EAD

13/10/2025 13:10:11Se Inscreva em Nosso Canal do Youtube Acompanhe nosso Instagram

Falar sobre inovação na educação a distância quase sempre me leva para um tema que ganhou muita força nos últimos anos: o Single Sign-On, conhecido pela sigla SSO. Após anos acompanhando projetos EAD em diferentes contextos, vejo como a questão do acesso pode ser uma dor recorrente para quem está à frente da operação. Dar autonomia para o aluno, simplificar processos para o gestor e tirar barreiras técnicas do caminho. Parece pouco, mas faz uma diferença enorme.

Neste artigo quero compartilhar minha experiência e percepções sobre a aplicação do SSO em ambientes de ensino digital, principalmente no Moodle, que faz parte do dia a dia da Estúdio Site, além de mencionar outros LMS e técnicas que aumentam tanto a praticidade quanto a segurança dos acessos. Mostrar como funciona, quais protocolos são mais utilizados, quais erros evito e o impacto prático disso tudo para alunos, professores e times de TI.

Unificar o acesso é mais do que tecnologia: é criar um ambiente mais humano no EAD.

Vamos entender por quê. E como fazer isso do jeito certo.

O que é Single Sign-On e por que importa no EAD?

Ao longo dos anos, a digitalização do ensino transformou o modo como instituições administram sua rotina. Quase todo gestor já precisou lidar com aquela enxurrada de reclamações sobre senha esquecida, contas bloqueadas e dificuldades para acessar sistemas diferentes. O SSO foi criado justamente para minimizar esse tipo de atrito.

Single Sign-On é um mecanismo de autenticação que permite ao usuário acessar múltiplos sistemas online após um único login. É como apresentar um único crachá para entrar em diversos ambientes. Em vez de múltiplas credenciais, basta autenticar-se uma vez e transitar por todos os sistemas integrados.

No EAD, isso simplifica muito a vida. Imagine um aluno acessando o Moodle, a biblioteca virtual, sistemas financeiros, fóruns e outras ferramentas, tudo a partir de uma única autenticação. Já conversei com administradores de escolas e universidades que só perceberam o peso da rotina até verem como “andar de porta em porta” digitalmente pode ser cansativo e confuso, tanto para quem estuda quanto para quem gerencia.

Antes de seguir, vale reforçar: o conceito não é novo. Mas no universo da educação online ganhou atualidade quando buscamos escala, mobilidade e automação sem perder a segurança. Redes de escolas e universidades, cursos corporativos e plataformas independentes começaram a adotar estratégias de autenticação centralizada para garantir acesso fluido e protegido aos seus ecossistemas digitais.

Antes de seguir, vale reforçar: o conceito não é novo. Mas no universo da educação online ganhou atualidade quando buscamos escala, mobilidade e automação sem perder a segurança. Redes de escolas e universidades, cursos corporativos e plataformas independentes começaram a adotar estratégias de autenticação centralizada para garantir acesso fluido e protegido aos seus ecossistemas digitais.

Como o SSO funciona em plataformas de ensino digital?

Muita gente imagina que integrar sistemas seja algo mágico, tipo apertar um botão e pronto. Fato é que por trás desse funcionamento simples para o usuário há uma orquestração de protocolos, servidores, políticas e integrações.

O ciclo do usuário no SSO

- A pessoa entra no sistema A (por exemplo, o portal de matrícula).

- Realiza o login utilizando sua única credencial de rede institucional ou educacional.

- Ao acessar o ambiente B (como o Moodle), o sistema reconhece a sessão e libera acesso sem novo login.

- Caso o usuário tente acessar diretamente o ambiente B, é direcionado para o mesmo processo de autenticação único.

Do ponto de vista prático, o SSO transforma uma rotina complicada em uma experiência fluida, quase invisível. É normal que muita gente só perceba a tecnologia quando ela falha, porque, em geral, tudo “simplesmente funciona”.

Por que gestores se interessam pelo SSO?

- Reduz o número de chamados para recuperação de senha.

- Diminui desistências por frustração com o acesso.

- Aumenta o controle do TI sobre quem está entrando e onde.

- Acelera a adaptação de novos usuários, especialmente aqueles menos familiarizados com tecnologia.

Desafios técnicos e culturais

Nem tudo são flores, claro. Nem sempre todos os sistemas da instituição conversam entre si. Algumas aplicações antigas não oferecem suporte aos protocolos mais modernos, exigindo adaptações ou até substituições. E há o fator humano: resistências à mudança, equipes de TI sobrecarregadas e limitações orçamentárias podem atrasar a implementação.

Mas meu conselho, sempre que possível, é começar com o que está ao alcance, priorizando os ambientes com maior número de acessos: o ambiente virtual de aprendizagem (Moodle, no caso da Estudio Site), biblioteca digital e plataformas administrativas internas.

Principais protocolos de autenticação: SAML, OAuth e OpenID Connect

Antes de entrar na prática, acho relevante frisar que não existe apenas uma “forma certa” de implementar o login unificado. Existem protocolos didaticamente diferentes, cada um com pontos fortes e limitações. Vou explicar os três mais presentes nos bastidores do EAD.

SAML (Security Assertion Markup Language)

O SAML é um protocolo baseado em XML bastante consolidado na área educacional. Ele foi pensado para instituições em que a segurança e o controle sobre a identidade dos usuários são prioridade, sendo bastante adotado por universidades e grandes organizações.

Com o SAML, o usuário é autenticado em um provedor central (geralmente o Active Directory ou algum provedor federado), e esse provedor envia para os demais sistemas uma “declaração” de que o usuário foi validado.

- Permite integração com sistemas já existentes.

- Bastante utilizado em ambientes que já contam com um diretório corporativo.

- Requer configuração mais detalhada, pois trabalha com certificados e troca de informações criptografadas.

OAuth 2.0

Ganhou espaço nos últimos anos por ser flexível e moderno. Diferentemente do SAML, não foi desenhado exclusivamente para login, mas para autorização: ou seja, permitir que um aplicativo acesse os dados do usuário em outro sistema, sob permissão controlada.

Em educação, vemos o OAuth sendo usado quando há integração com APIs de sistemas externos, por exemplo, conectar o ambiente EAD a bibliotecas digitais, plataformas de conteúdo ou ferramentas externas de colaboração.

Mais fácil de adaptar a múltiplos cenários.

Mais fácil de adaptar a múltiplos cenários.- Aceita múltiplos provedores de autenticação, inclusive contas sociais (embora menos comum para EAD institucional).

- Bastante prático para integrações móveis e web modernas.

OpenID Connect

É uma camada de identidade construída sobre o OAuth 2.0. Serve tanto para autenticação quanto para autorização, tornando possível que o usuário, ao se autenticar em um provedor confiável, possa ser reconhecido em diversos sistemas.

Na minha visão, o OpenID Connect tem sido adotado aos poucos por instituições que buscam flexibilidade e querem integrar diferentes tipos de sistemas, inclusive aplicativos mobile e web.

- Permite autenticar usuários de forma federada com boa experiência mobile.

- Facilita a adoção de autenticação multifator junto ao login central.

- Menos uso de XML, mais compatibilidade com aplicações modernas.

Em todos esses protocolos, o segredo é garantir que o “provedor de identidade” seja seguro, atualizado e de confiança. Ele é a “porta de entrada” das credenciais e, por isso, merece atenção especial.

Como o SSO se aplica ao Moodle e outros LMS?

Na minha rotina com o Moodle, que é um núcleo da atuação da Estúdio Site tanto na implantação quanto no suporte a equipes, percebo que muitos desconhecem o potencial que as integrações de autenticação oferecem. O Moodle, por exemplo, tem suporte nativo e via plugins para todos esses protocolos. Você pode conectar o ambiente virtual à base de usuários já cadastrados em diretórios empresariais ou educacionais, sem a necessidade de criá-los manualmente no LMS.

Não raro, vejo escolas, faculdades e empresas reclamando da gestão de senhas. Costuma ser assim: cada novo curso, treinamento ou sistema exige novo cadastro. Resultado? Um amontoado de logins, esquecimentos, e, por consequência, passagens frequentes pelos canais de suporte.

Não raro, vejo escolas, faculdades e empresas reclamando da gestão de senhas. Costuma ser assim: cada novo curso, treinamento ou sistema exige novo cadastro. Resultado? Um amontoado de logins, esquecimentos, e, por consequência, passagens frequentes pelos canais de suporte.

Com a estratégia de login unificado, o Moodle “conversa” com esse diretório central, buscando as informações do usuário automaticamente, inclusive perfis, e-mails e permissões. No caso da plataforma própria LMS Estúdio, também oferecemos esse tipo de integração, adaptando conforme a necessidade real do cliente.

- Configuração de plugins SAML, OAuth2 ou OpenID Connect.

- Definição de campos de perfil a serem sincronizados.

- Automação da matrícula e desativação do acesso em casos específicos.

- Implementação de autenticação multifator, ampliando a segurança.

A praticidade salta aos olhos. Já recebi feedback de professores que começaram a usar sistemas com SSO e não querem voltar atrás nem por decreto!

Exemplo prático: fluxo do aluno usando login unificado

- Aluno entra na página inicial do Moodle.

- Ao clicar em “Entrar”, é direcionado para o provedor de autenticação centralizado (pode ser o Microsoft AD, Google ou outro).

- Realiza o login (com ou sem multifator).

- Após a autenticação, volta automaticamente à sua área no Moodle, já autenticado.Todos os demais acessos cadastrados na mesma federação ou diretório estarão liberados sem novo pedido de senha.

Isso reduz o tempo de adaptação, principalmente em treinamentos corporativos ou para alunos com pouco domínio de tecnologia. Sem falar que melhora muito a autoestima, errar senha o tempo todo é, entre outras coisas, frustrante e constrangedor para quem está começando.

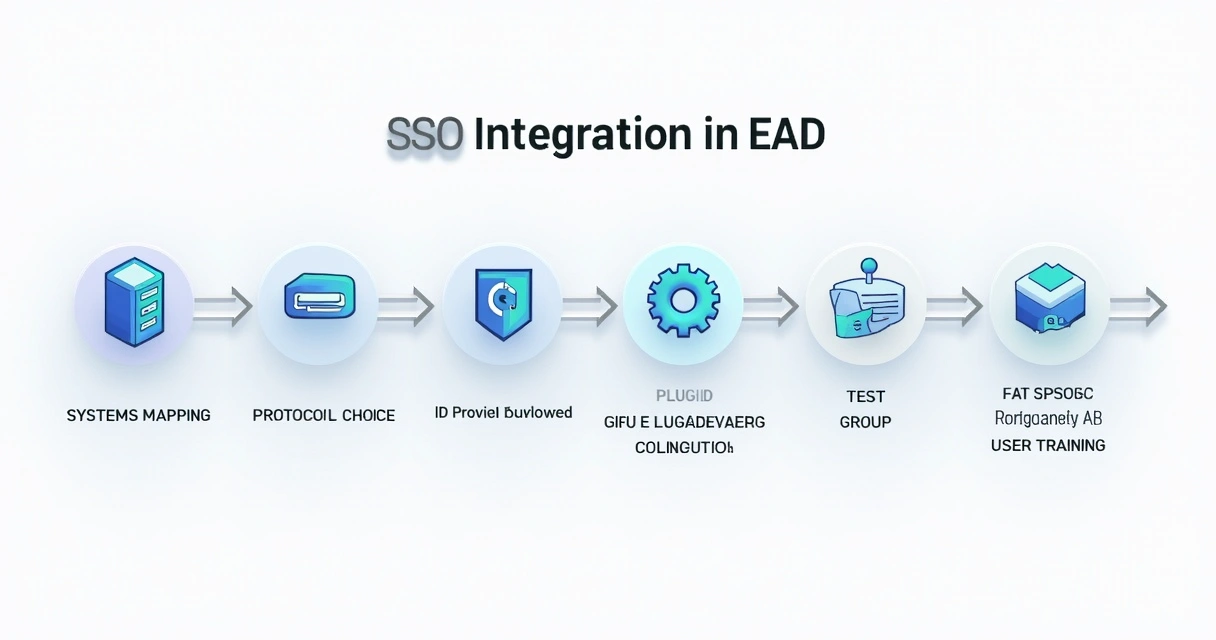

Passos e cuidados para integrar SSO em plataformas EAD

Na minha experiência, há passos que sempre tento seguir para garantir que a implantação do login unificado traga mais benefícios do que dores de cabeça. Vou destacar um roteiro prático que costumo usar:

1. Mapeamento dos sistemas envolvidos

- Quais plataformas farão parte da integração? Moodle, biblioteca virtual, sistemas administrativos, etc.

- Todos eles possuem suporte aos protocolos desejados? Precisam de plugins ou desenvolvimento personalizado?

2. Escolha do protocolo mais aderente

- O cenário pede segurança elevada (preferência pelo SAML)?

- A instituição já usa diretórios modernos e APIs (OAuth ou OpenID Connect)?

3. Definição do provedor de identidade central

- Active Directory, Google, sistema próprio?

- Temos controle sobre o gerenciamento de contas e sua atualização?

4. Instalação e configuração de plugins

- No Moodle e em outras plataformas, instalar os plugins necessários.

- Configurar detalhadamente as chamadas, endpoints, certificados, e políticas de autenticação.

5. Testes de acesso e fluxos de autenticação

- Simular usuários com permissões diferentes: aluno, professor, administrador.

- Garantir que as informações de perfil sejam corretamente sincronizadas.

6. Treinamento da equipe e comunicação aos usuários

- Explicar como será o novo acesso.

- Orientar para novos protocolos de segurança, como autenticação multifator, caso implementada.

7. Monitoramento contínuo

7. Monitoramento contínuo

- Revisar logs de acesso e métricas de login.

- Atualizar periodicamente plugins e certificados.

O sucesso está no equilíbrio entre segurança, praticidade e boa comunicação. Não adianta ter o sistema mais robusto se os usuários não sabem o que mudou ou se o suporte não está preparado para responder dúvidas.

Benefícios operacionais do login unificado no EAD

Falando da minha perspectiva, os ganhos vão muito além do “acesso mais rápido”. Vou compartilhar alguns impactos reais que percebo nos projetos:

- Redução do suporte técnico: Menos pedidos para reset de senha, menos sobrecarga para as equipes de TI e suporte.

- Agilização da entrada de alunos e professores: O acesso rápido encurta o tempo entre a matrícula e o efetivo início das atividades.

- Maior segurança: Concentrar a autenticação em um único ponto bem protegido dificulta ataques de phishing ou invasões por meio de senhas fracas.

- Controle centralizado: O time de TI tem gestão central de permissões, podendo revogar acessos a qualquer tempo (por desligamentos, término de curso, etc.).

- Melhor experiência para quem aprende: Alunos sentem-se mais autônomos e motivados.

- Possibilidade de integração com automações e relatórios avançados: Unificar a identidade do usuário abre caminho para relatórios mais integrados e automações inteligentes, inclusive uso de IA na personalização do percurso educacional.

Desafios comuns e como evitá-los

Claro, nenhum projeto é livre de contratempos. Em quase toda implantação, costumo enfrentar pelo menos alguns desses pontos:

- Compatibilidade dos sistemas: Ferramentas antigas podem não oferecer suporte nativo aos protocolos de login unificado.

- Resistência de usuários à mudança: O medo do desconhecido pode gerar confusão se não houver comunicação adequada.

- Excesso de permissões mal configuradas: Dedique algum tempo para revisar como grupos, papéis e hierarquias de acesso serão mantidos.

- Negligência à autenticação multifator: O SSO não é solução mágica para tudo. Autenticação em duas etapas precisa estar integrada ao processo sempre que possível.

- Ausência de monitoramento pós-implantação: Deixar de acompanhar logs e métricas é pedir para ser surpreendido.

O segredo é não correr com as fases iniciais, garantir homologação de todos os fluxos, documentar as configurações e treinar o time.

Autenticação multifator: mais uma camada de proteção

Se existe um ponto que sempre ressalto nas consultorias EAD, é que confiar apenas na senha não basta mais. Mesmo com login unificado, basta uma senha vazada para abrir um leque de riscos.

A autenticação multifator (MFA) exige que o usuário não apenas saiba algo (a senha), mas que ele tenha acesso a outro fator: um app autenticador, SMS, biometria, token físico ou outro recurso.

Combinar Single Sign-On com MFA cria barreira adicional contra acessos não autorizados.

Combinar Single Sign-On com MFA cria barreira adicional contra acessos não autorizados.- No Moodle e muitos outros LMS, a integração com MFA já é possível usando plugins apropriados.

- Cabe ao gestor definir políticas: obrigatoriedade do MFA, quais métodos aceitos e campanhas de conscientização para os usuários.

Senha forte + autenticação multifator = tranquilidade para todos.

Eu, pessoalmente, nunca mais configurei ambiente de acesso unificado sem pensar em MFA, principalmente para professores e administradores. O prejuízo de uma conta invadida compensa o esforço de treinar e orientar nesse quesito.

Gerenciamento central de identidade: como escalar o EAD com confiança

Um benefício pouco citado, mas que faz toda diferença quando o projeto cresce, é a possibilidade de gerenciar todo o ciclo de vida dos usuários em um único local. Falo de contratação, matrícula, alterações de dados, desligamento, tudo sincronizado automaticamente.

Com login unificado, conseguimos que a base de dados central (o chamado IdP, ou Provedor de Identidade) seja o coração do processo, propagando informações para todos os sistemas conectados. Isso vale tanto para a matrícula de novos alunos quanto para o desligamento de estudantes que estão de saída. Os acessos caem em tempo real!

- Centralização reduz riscos de permanência indevida.

- Simplifica integração com RH e registros acadêmicos.

- Possibilita relatórios globais de acesso e uso das plataformas.

O resultado? TI focado em tarefas estratégicas e usuários com menos barreiras para aprender e ensinar.

Impacto prático na jornada do usuário e do TI

Depois de tantas implementações, raízes e ajustes, posso afirmar: a percepção do usuário muda radicalmente. O elogio mais repetido é sempre: “É prático!”. Vejo alunos adultos, muitos em cursos de reciclagem, relatando que perderam o medo da tecnologia porque não precisam lidar com 10 logins diferentes.

Na gestão, o ganho é visível: menos tickets de suporte, mais tempo para cuidar do que realmente conta, estratégia pedagógica, inovação e acompanhamento personalizado.

Se você atua em EAD, vale a pena considerar essa abordagem. Tanto faz se sua instituição é pequena, média ou grande. O acesso precisa ser fácil, seguro e, sobretudo, transparente.

No blog da Estúdio Site você encontra outras reflexões sobre a rotina EAD corporativa, bem como dicas sobre plataformas LMS e tecnologia aplicada ao ensino. A integração de acessos não é só tendência; já é uma realidade exigida pelo perfil do novo estudante digital.

Já publiquei também relatos práticos sobre experiências com Moodle que recomendo para quem busca exemplos reais. E para um olhar mais amplo sobre EAD, sempre reforço o acesso à categoria de educação a distância do nosso blog.

Conclusão: Caminho seguro para o novo EAD

Se pudesse resumir toda a minha experiência, diria que integrar e proteger acessos não é só uma obrigação técnica; é um compromisso com a inclusão, a eficiência e o sucesso do ensino on-line. O Single Sign-On, quando bem aplicado, é silencioso, gentil e prático. Ele tira o usuário do labirinto de senhas, reduz inseguranças e torna possível crescer sem abrir mão da proteção de dados.

Se você busca implementar, revisar ou evoluir sua estratégia de autenticação no EAD, conhecer nossos serviços e plataformas pode ser o próximo passo. Aqui no EstudioSite, nosso papel é facilitar sua rotina e potencializar o resultado pedagógico e operacional, sem truques, sem complicação.

O acesso fácil abre caminho para o aprendizado acontecer.

Quer construir um EAD mais seguro, simples e moderno? Entre em contato com a equipe EstudioSite. Nossa missão é transformar o acesso em oportunidade.

Perguntas frequentes sobre Single Sign-On no EAD

O que é Single Sign-On no EAD?

Single Sign-On, ou login unificado, é um recurso que permite ao aluno, professor ou gestor acessar diferentes sistemas e plataformas do EAD usando apenas uma credencial, sem precisar fazer múltiplos logins e senhas. Isso traz mais praticidade, segurança e melhora a experiência digital de ensino, evitando esquecimentos de senha e aumentando o engajamento.

Como integrar SSO em plataformas de ensino?

Para integrar o mecanismo de login unificado em plataformas como Moodle ou outros LMS, é necessário escolher o protocolo de autenticação adequado (SAML, OAuth 2.0 ou OpenID Connect), instalar e configurar os plugins correspondentes, definir o provedor de identidade central e realizar testes completos de acesso. Também considero indispensável treinar a equipe e comunicar claramente as mudanças aos usuários.

Quais são os benefícios do Single Sign-On?

Entre os principais benefícios, destaco:

- Redução de chamados para reset de senha;

- Acesso simplificado a diversas plataformas;

- Controle centralizado dos usuários e permissões;

- Aumento da segurança e redução de riscos de acesso não autorizado;

- Melhora na experiência dos alunos e professores.

Single Sign-On é seguro para EAD?

Sim, desde que sejam seguidas boas práticas como o uso de protocolos seguros, autenticação multifator e monitoramento dos acessos. O login unificado diminui fraudes, reduz phishing e centraliza o controle. No entanto, toda tecnologia tem seus riscos, exigindo atenção constante da equipe de TI.

Como configurar autenticação SSO no meu sistema?

O procedimento depende do sistema: em plataformas como o Moodle, por exemplo, é possível instalar plugins que suportam SAML, OAuth 2.0 ou OpenID Connect. Recomendo mapear os sistemas a integrar, definir o provedor de identidade, configurar os parâmetros necessários e testar todos os fluxos. Caso não tenha equipe interna para isso, buscar uma consultoria especializada pode acelerar o processo e evitar problemas futuros.

Está Buscando Alguma Solução, Serviço ou Ajuda em Seu Projeto?

Confira Nossos Últimos Artigos

Veja abaixo as novidades que preparamos para você, todo dia um texto novo.

Como Aproveitar ao Máximo ao Baixar Vídeos de Qual...

Sugestão de Ferramentas [apps] - 08/08/2024

Automação de Marketing: LeadLovers vs ActiveCampai...

Tecnologia - 04/03/2026

Como criar um funil de vendas eficaz para aumentar...

Educação a Distância - 01/02/2023

Como a educação digital é capaz de criar oportunid...

Educação a Distância - 13/06/2022